Questões de Concurso

Filtrar

460 Questões de concurso encontradas

Página 65 de 92

Questões por página:

Considere que o número 0000101 12 2011 5 09 0061 é o número de um processo de um dos Tribunais Regionais Trabalhistas, onde 0000101 é o número do processo; 12 é o dígito verificador; 2011 é o ano; 5 é um número fixo estabelecido para uma instância da Justiça Trabalhista; 09 é um número fixo para a 9ª Região e 0061 é a unidade de origem do processo.

Em um programa Java este número foi armazenado em uma variável String da seguinte forma:

String processo = "0000101 12 2011 5 09 0061";

Considere que, entre cada grupo de números foi colocado apenas um espaço em branco.

Para separar os grupos de números nos espaços em branco colocando cada parte em uma posição de uma array de Strings de nome x, utiliza-se o comando

Considere o código XML a seguir:

Se o código-fonte acima for validado para o Internet Explorer, o validador acusará erro, pois as regras da DTD indicam que

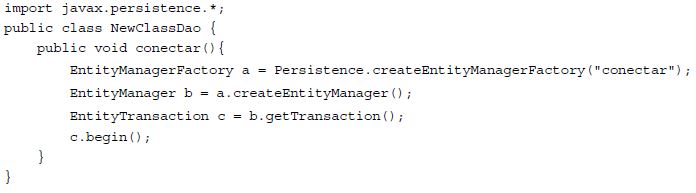

Considere a seguinte classe desenvolvida em uma aplicação Java que utiliza JPA/Hibernate:

É correto afirmar que os diversos métodos para executar operações de inserção, consulta, alteração e exclusão de registros no Banco de Dados (persist, find, merge, remove, createQuery etc) podem ser acessados por meio do objeto ...I... . A String “conectar” refere-se ao nome da ...II...

As lacunas I e II são preenchidas correta e respectivamente com

Em uma conexão JDBC com um banco de dados utilizando as classes e interfaces do pacote java.sql, o método para o qual se passa o driver de conexão é o

Uma das técnicas de ataque sobre WEP se apoia no fato de que muitos sistemas operacionais têm implementações sem fio que se conectam automaticamente a redes a que foram conectados em momentos anteriores. O ataque tira vantagem deste fato ouvindo o tráfego sem fio e identificando redes nas quais o cliente sem fio está tentando se conectar. O atacante então configura um honeypot ou soft access point, um ponto de acesso sem fio falso com o mesmo SSID que o ponto de acesso ao qual o cliente está tentando se conectar, concebido para atrair as transmissões da vítima.

O ataque descrito é conhecido como