Questões de Concurso

Filtrar

200 Questões de concurso encontradas

Página 7 de 40

Questões por página:

Um cibercriminoso envia para sua vítima um e-mail falso, em que se passa por uma instituição conhecida, informando que seu cadastro está irregular e que, para regularizá-lo, é necessário clicar no link presente no corpo do e-mail.

Esse tipo de falsificação de uma comunicação por e-mail é uma técnica conhecida como:

Roger é administrador de rede de uma empresa e tem recebido diversas reclamações dos usuários relatando que e-mails aparentemente enviados de uma origem, na verdade, foram enviados de outra. Alguns usuários também reclamaram que, ao navegar para um site, são redirecionados para outro.

A rede que Rogers administra pode ter sido vítima de um ataque que falsifica endereços IP, e-mails e DNS, chamado

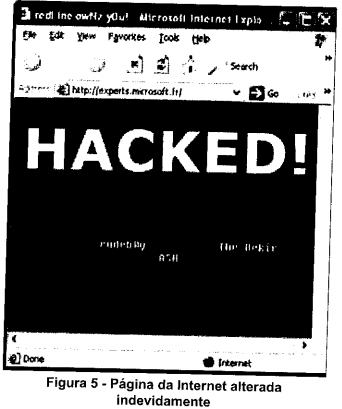

A questão baseia-se na Figura 5, que mostra uma página eletrônica, após um incidente de segurança da informação.

Considere os seguintes aspectos sobre a página eletrônica mostrada na Figura 5: (1) essa página eletrônica é de acesso público e disponibiliza informações a qualquer usuário, através da Internet; (2) ela teve o seu conteúdo alterado indevidamente, por pessoa anônima e mal intencionada, muitas vezes chamada simplesmente de “hacker; e (3) o conteúdo dessa página eletrônica foi alterado sem a permissão da empresa mantenedora do respectivo site. Portanto, essas alterações indevidas no conteúdo do site, realizada por um “hacker, nas condições descritas no texto dessa questão, caracterizam um tpo de ataque chamado de