Questões de Concurso

Filtrar

367 Questões de concurso encontradas

Página 30 de 74

Questões por página:

1. O algoritmo SHA-1 é um exemplo de função geradora de digest (resumo) adotado no processo de assinaturas digitais. Este algoritmo possui vulnerabilidades já comprovadas no que se refere a resistência a colisões, porém continua sendo amplamente adotado em assinaturas de documentos digitais.

2. Em um sistema de cadastro de usuários, antes de ser salva no banco de dados, a senha do usuário é criptografada com uma função hash unidirecional. Em caso de perda de senha, para recuperar a senha armazenada no banco, o sistema decifra a senha usando o algoritmo AES e a envia para o cliente.

3. Em sistemas criptográficos assimétricos que utilizam o algoritmo RSA, para se garantir a confidencialidade de uma mensagem, o emissor da mensagem deve cifrá-la usando sua chave privada RSA. Já o receptor da mensagem deverá decifrar a mensagem utilizando a chave pública do emissor.

4. Os algoritmos simétricos, que utilizam a mesma chave para cifrar e decifrar mensagens, podem oferecer cifragem de fluxo e cifragem de blocos. DES, 3DES e AES são exemplos de algoritmos simétricos que oferecem cifra de blocos.

5. Os algoritmos simétricos, como o DES e 3DES, são considerados mais eficientes, do ponto de vista de desempenho computacional, quando comparados com os algoritmos assimétricos, como o RSA.

Assinale a alternativa que indica todas as afirmativas corretas.

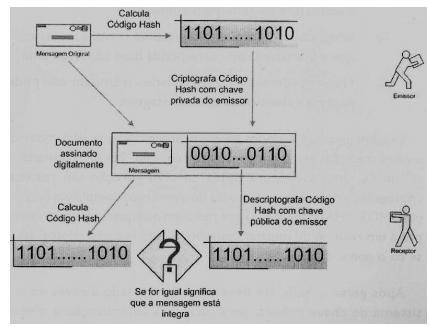

No que diz respeito aos sistemas da informação, observe a figura abaixo, que ilustra um método empregado na segurança dos dados, em redes e na internet.

Esse método envolve os seguintes passos:

I. Geração de um resumo criptográfico da mensagem por meio de algoritmos complexos, denominado hash, que reduz o tamanho.

II. Em seguida, o código deve ser criptografado por meio de um sistema de chave pública, para garantir a autenticação e não repúdio.

III. O autor da mensagem deve usar sua chave privada para assinar a mensagem e armazenar o hash criptografado junto à mensagem original.

IV. Para verificar a autenticidade do documento, deve ser gerado novo resumo a partir da mensagem que está armazenada, e feita uma comparação entre esse novo resumo com o recebido. Para isso, é necessário descriptografar o hash original; se for igual ao original, a mensagem está integra.

O método descrito é conhecido por

I. Ana Carolina cria uma mensagem codificada para enviar a João Alberto

II. Na mensagem, cada letra é substituída pela letra que está duas posições abaixo no alfabeto.

III. Assim, "A" se torna "C, " e "B" se torna "D".

IV. Ana Carolina já informou a João Alberto que o código é "deslocamento em 2 posições".

V. João Alberto recebe a mensagem e a decodifica.

VI. Qualquer outra pessoa que olhar esta mensagem verá somente um emaranhado de letras sem sentido. Esse método de criptografia é denominado criptografia por chave: