Questões de Concurso

Filtrar

165 Questões de concurso encontradas

Página 24 de 33

Questões por página:

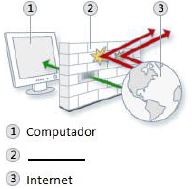

Os criminosos virtuais, também chamados de hackers, atacam computadores conectados à internet para roubar informações ou danificar o computador. Para protegê-lo, utiliza-se um software ou hardware que verifica as informações vindas da internet, conforme ilustrado na figura a seguir.

O software ou hardware utilizado para rejeitar ou permitir que informações da internet entrem no computador é o:

Uma das formas de proteger o sigilo da informação que trafega na Internet é

( ) Norton.

( )WinZip.

( ) McAfee.

( ) Kaspersky.

( )Word.

A sequência CORRETA, de cima para baixo, é:

As lacunas I e II são preenchidas, correta e respectivamente, com

O processo de proteção da informação das ameaças caracteriza-se como Segurança da Informação. O resultado de uma gestão de segurança da informação adequada deve oferecer suporte a cinco aspectos principais:

I. Somente as pessoas autorizadas terão acesso às informações.

II. As informações serão confiáveis e exatas. Pessoas não autorizadas não podem alterar os dados.

III. Garante o acesso às informações, sempre que for necessário, por pessoas autorizadas.

IV. Garante que em um processo de comunicação os remetentes não se passem por terceiros e nem que a mensagem sofra alterações durante o envio.

V. Garante que as informações foram produzidas respeitando a legislação vigente.

Os aspectos elencados de I a V correspondem, correta e respectivamente, a: