Questões de Concurso

Filtrar

110 Questões de concurso encontradas

Página 12 de 22

Questões por página:

I - O malware sempre é detectável com facilidade, especialmente no caso de malware sem arquivo.

II - As organizações e os indivíduos devem ficar atentos ao aumento de anúncios pop-up, redirecionamentos do navegador da web, postagens suspeitas em contas de mídias sociais e mensagens sobre contas comprometidas ou segurança do dispositivo.

III - As mudanças no desempenho de um dispositivo, como execução muito mais lenta, também podem ser indicativos de preocupação.

IV - A instalação de um programa antivírus e a execução de uma verificação do dispositivo para procurar algum código ou programa mal-intencionado é uma opção para detecção e remoção de malware, em caso de suspeita de seu ataque.

Estão CORRETAS apenas as afirmativas

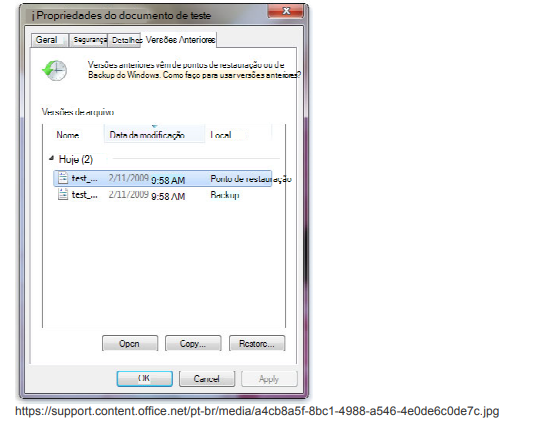

Uma das opções de restauração de arquivos disponíveis no Windows 10 é lista de versões anteriores disponíveis do arquivo ou pasta. A lista incluirá os arquivos salvos em um backup (se você está usando o Backup do Windows para fazer backup de seus arquivos), bem como os pontos de restauração, se ambos estiverem disponíveis.

Sobre os procedimentos de restauração das versões anteriores de arquivo, marque a alternativa CORRETA.

Julgue o próximo item, a respeito de procedimentos de backup e armazenamento de dados na nuvem.

Algumas empresas, em razão das características de seus sistemas, fazem uso dos chamados hot backups, em que as cópias são feitas sem que o sistema interrompa o seu funcionamento.

Julgue o próximo item, a respeito de procedimentos de backup e armazenamento de dados na nuvem.

O tipo de backup de dados que mais consome espaço de armazenamento no computador é o backup incremental.

COLUNA I

1. Contas e senhas. 2. Criptografia. 3. Cópias de segurança.

COLUNA II

( ) Usada como mecanismo de autenticação para controle de acessos a sites e serviços oferecidos pela Internet.

( ) Usada para gerar cópia de arquivos, a fim de preservar dados em caso de danos.

( ) Usada para proteger dados contra acessos indevidos.

Assinale a alternativa que apresenta a sequência CORRETA.