Questões de Concurso

Filtrar

1.101 Questões de concurso encontradas

Página 19 de 221

Questões por página:

Questões por página:

Concurso:

Prefeitura de Icatu - MA

Disciplina:

Noções de Informática

Questão Anulada

Julgue os itens abaixo e assinale com V (verdadeiro) ou F (falso) cada afirmativa. Depois marque a alternativa que contém a sequência correta.

( ) Intranet é a rede pública utilizada por todo o mundo, também chamada de web.

( ) O acesso dos usuários à Intranet é ilimitado e público, enquanto, na Internet, é privado e restrito.

( ) A intranet é uma rede privada, porém, ela possui os mesmos recursos da internet, por exemplo, é possível ter um site web restrito dentro de uma intranet.

( ) Vírus e Worms não conseguem acessar as intranets, pois são redes seguras e privativas.

( ) A internet, a intranet e a extranet utilizam como base a pilha de protocolos TCP/IP.

A alternativa que contém a sequência correta e:

( ) Intranet é a rede pública utilizada por todo o mundo, também chamada de web.

( ) O acesso dos usuários à Intranet é ilimitado e público, enquanto, na Internet, é privado e restrito.

( ) A intranet é uma rede privada, porém, ela possui os mesmos recursos da internet, por exemplo, é possível ter um site web restrito dentro de uma intranet.

( ) Vírus e Worms não conseguem acessar as intranets, pois são redes seguras e privativas.

( ) A internet, a intranet e a extranet utilizam como base a pilha de protocolos TCP/IP.

A alternativa que contém a sequência correta e:

Concurso:

Prefeitura de Icatu - MA

Disciplina:

Noções de Informática

Questão Anulada

Em um cenário de segurança cibernética, um analista de segurança da informação está avaliando os protocolos de uma organização para garantir que os dados críticos estejam protegidos contra ameaças internas e externas. Com base nessa descrição, quais são os três principais atributos de segurança da informação que o analista deve priorizar?

Concurso:

Prefeitura de Icatu - MA

Disciplina:

Noções de Informática

Questão Anulada

João, um especialista em segurança da informação, está analisando um relatório sobre incidentes de segurança em uma grande corporação. Ele nota que uma das máquinas da rede foi infectada por um malware que se propaga automaticamente entre os computadores, explorando vulnerabilidades no sistema operacional. O malware não requer interação humana para se disseminar e tem a capacidade de se replicar e enviar cópias de si mesmo para outros computadores na rede. Com base nessa descrição, João identifica que tipo de malware está causando o incidente?

Concurso:

Prefeitura de Nina Rodrigues - MA

Disciplina:

Noções de Informática

“A segurança da informação está diretamente relacionada com proteção de um conjunto de informações, no sentido de preservar o valor que possuem para um indivíduo ou uma organização.” Acerca do trecho citado, assinale a alternativa correta.

Concurso:

PC-CE

Disciplina:

Noções de Informática

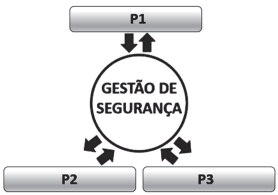

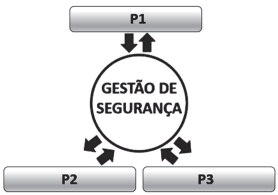

No contexto da tecnologia da informação e segurança de dados, a segurança da informação é garantida pela preservação de três aspectos essenciais, de acordo com o triângulo da figura abaixo:

I. P1 – associada à ideia da capacidade de um sistema de permitir que alguns usuários acessem determinadas informações, ao mesmo tempo em que impede que outros, não autorizados, a vejam. Esse princípio é respeitado quando apenas as pessoas explicitamente autorizadas podem ter acesso à informação. II. P2 – associada à ideia de que a informação deve estar disponível para todos que precisarem dela para a realização dos objetivos empresariais. Esse princípio é respeitado quando a informação está acessível, por pessoas autorizadas, sempre que necessário. III. P3 – associada à ideia de que a informação deve estar correta, ser verdadeira e não estar corrompida. Esse princípio é respeitado quando a informação acessada está completa, sem alterações e, portanto, confiável.

Nessa situação, P1, P2 e P3 são denominados, respectivamente,

I. P1 – associada à ideia da capacidade de um sistema de permitir que alguns usuários acessem determinadas informações, ao mesmo tempo em que impede que outros, não autorizados, a vejam. Esse princípio é respeitado quando apenas as pessoas explicitamente autorizadas podem ter acesso à informação. II. P2 – associada à ideia de que a informação deve estar disponível para todos que precisarem dela para a realização dos objetivos empresariais. Esse princípio é respeitado quando a informação está acessível, por pessoas autorizadas, sempre que necessário. III. P3 – associada à ideia de que a informação deve estar correta, ser verdadeira e não estar corrompida. Esse princípio é respeitado quando a informação acessada está completa, sem alterações e, portanto, confiável.

Nessa situação, P1, P2 e P3 são denominados, respectivamente,