Questões de Concurso

Filtrar

85 Questões de concurso encontradas

Página 13 de 17

Questões por página:

Questões por página:

Concurso:

INFRAERO

Disciplina:

Segurança da Informação

No que se refere aos incidentes de segurança de informação, analise:

I. Considerando os cuidados com os aspectos de confidencialidade, os incidentes de segurança da informação podem ser utilizados em treinamento de conscientização como exemplos do que poderia ocorrer, como responder a tais incidentes e como evitá-los futuramente.

II. Um mau funcionamento ou outras anomalias de comportamento de sistemas podem ser um indicador de um ataque de segurança ou violação de segurança e, portanto, convém que sejam notificados como um evento de segurança da informação.

III. Convém que os funcionários, fornecedores e terceiros sejam alertados para não tentarem averiguar uma fragilidade de segurança da informação suspeita. Testar fragilidades pode ser interpretado como um uso impróprio potencial do sistema e também pode causar danos ao sistema ou serviço de informação, resultando em responsabilidade legal ao indivíduo que efetuar o teste.

IV. Convém que, adicionalmente à notificação de eventos de segurança da informação e fragilidades, o monitoramento de sistemas, alertas e vulnerabilidades seja utilizado para a detecção de incidentes de segurança da informação.

Está correto o que consta em

I. Considerando os cuidados com os aspectos de confidencialidade, os incidentes de segurança da informação podem ser utilizados em treinamento de conscientização como exemplos do que poderia ocorrer, como responder a tais incidentes e como evitá-los futuramente.

II. Um mau funcionamento ou outras anomalias de comportamento de sistemas podem ser um indicador de um ataque de segurança ou violação de segurança e, portanto, convém que sejam notificados como um evento de segurança da informação.

III. Convém que os funcionários, fornecedores e terceiros sejam alertados para não tentarem averiguar uma fragilidade de segurança da informação suspeita. Testar fragilidades pode ser interpretado como um uso impróprio potencial do sistema e também pode causar danos ao sistema ou serviço de informação, resultando em responsabilidade legal ao indivíduo que efetuar o teste.

IV. Convém que, adicionalmente à notificação de eventos de segurança da informação e fragilidades, o monitoramento de sistemas, alertas e vulnerabilidades seja utilizado para a detecção de incidentes de segurança da informação.

Está correto o que consta em

Concurso:

BNDES

Disciplina:

Segurança da Informação

Assinale a opção que, no âmbito da segurança da informação, NÃO é um exemplo de vulnerabilidade.

Concurso:

MPE-PE

Disciplina:

Segurança da Informação

Sobre o gerenciamento de riscos é correto afirmar:

mostrar texto associado

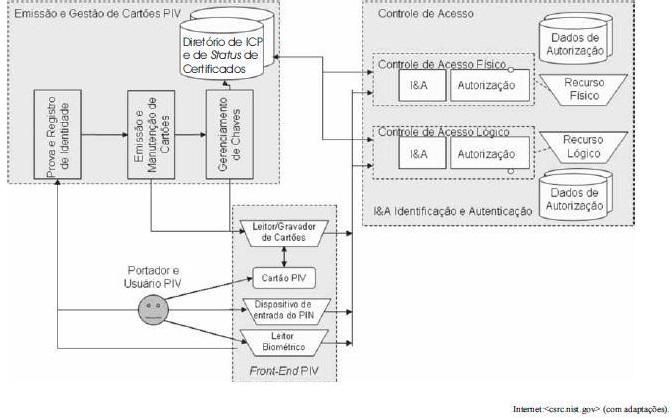

Não há como determinar se o modelo dessa figura emprega controle de acesso discricionário ou mandatório ou ambos.

Concurso:

TJ-PI

Disciplina:

Segurança da Informação

Um dos aspectos mais importantes da política de segurança é o processo de análise de riscos. Suas partes, quando isoladas, quase nada representam, mas, alinhadas e geridas adequadamente, apontam caminhos na busca de segurança de uma organização. Integram as partes do processo de análise de riscos:

I. Identificação e Classificação dos Processos de Negócio;

II. Identificação e Classificação dos Ativos;

III. Análise de Ameaças e Danos;

IV. Análise de Vulnerabilidades;

V. Análise de Risco.

É correto o que consta em