Questões de Concurso

Filtrar

3.055 Questões de concurso encontradas

Página 91 de 611

Questões por página:

Questões por página:

Concurso:

TRE-SP

Disciplina:

Não definido

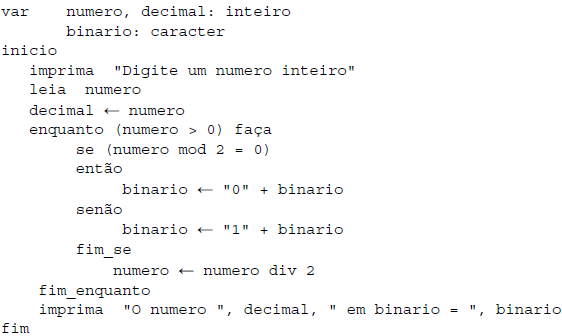

Considere o algoritmo em pseudocódigo abaixo.

De acordo com os fundamentos da aritmética computacional e com o pseudocódigo acima,

Concurso:

TRE-SP

Disciplina:

Não definido

Sistemas de detecção de intrusão − IDS e sistemas de prevenção de intrusão − IPS devem ser utilizados para identificar e, se possível, prevenir ataques realizados em redes de computadores. Entretanto, é necessário configurar o sistema com a identificação de comportamentos dos vários tipos de ataques para o seu bom funcionamento. Um desses tipos de ataque tem como objetivo saturar a capacidade de comunicação de rede do servidor por meio de pacotes ICMP em Broadcast no qual o endereço de origem é alterado para a emissão de várias respostas para a vítima. Trata-se do ataque conhecido como

Concurso:

TRE-SP

Disciplina:

Não definido

Um Analista de Sistemas do TRE-SP utilizará, em uma situação hipotética, o recurso de assinatura digital para os documentos eletrônicos emitidos pelo Tribunal. O processo da assinatura digital compreende, inicialmente, o uso de ...I... para criar um resumo do documento, seguido da criptografia do resumo utilizando Chave ...II... . Finalmente, o autor do documento utiliza-se de ...III... para assinar o documento juntamente com o resultado da etapa anterior.

As lacunas I, II e III são, correta e respectivamente, preenchidas por

Concurso:

TRE-SP

Disciplina:

Não definido

Hipoteticamente, para orientar os usuários de computadores do TRE-SP a se prevenirem contra ataques de códigos maliciosos (Malwares), um Analista de Sistemas, além de especificar a instalação de mecanismos de proteção e manter a atualização de programas e do sistema operacional dos computadores, orientou os usuários para não executarem arquivos de pendrives de desconhecidos, pois podem ocorrer ataques, principalmente, do tipo

Concurso:

TRE-SP

Disciplina:

Não definido

Um Analista de Sistemas do TRE-SP deve, hipoteticamente, estabelecer e especificar os controles de segurança de acordo com a Norma ABNT NBR ISO/IEC 27002:2013. Um dos controles apresenta, dentre outras, as seguintes diretrizes:

I. Mostrar um aviso geral informando que o computador seja acessado somente por usuários autorizados.

II. Não transmitir senhas em texto claro pela rede.

III. Restringir os tempos de conexão para fornecer segurança adicional nas aplicações de alto risco e para reduzir a janela de oportunidade para acesso não autorizado.

Trata-se do controle: