Questões de Concurso

Filtrar

60 Questões de concurso encontradas

Página 3 de 12

Questões por página:

Questões por página:

Concurso:

PM-PI

Disciplina:

Sistemas Operacionais

No que se refere a configuração, administração e logs de serviços do GNU/Linux, é INCORRETO afirmar:

Concurso:

PM-PI

Disciplina:

Sistemas Operacionais

Ainda sobre o gerenciamento de usuários do sistema operacional GNU/Linux, segundo padrão POSIX, considere os comandos utilizados para gerência de usuários nas alternativas abaixo e marque a única alternativa INCORRETA.

Concurso:

PM-PI

Disciplina:

Sistemas Operacionais

Considere as afirmações abaixo sobre o gerenciamento de usuários do sistema operacional GNU/Linux, de acordo com o padrão POSIX.

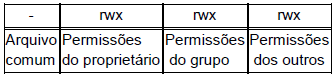

I. O comando adduser ao criar um usuário também cria seu diretório /home, entretanto esses diretórios home possuem nível de permissão 755, permitindo assim que quaisquer outros usuários possam ver o conteúdo de outros diretórios home. II. As permissões de arquivos e diretórios dos usuários possuem atributos descritos conforme estrutura apresentada a seguir:

III. Os usuários são identificados dentro do sistema por um UID (User Identifier), no qual o usuário root possui UID 1. O comando # id mostra qual o UID do usuário logado no sistema.

Está CORRETO apenas o que se afirma em:

I. O comando adduser ao criar um usuário também cria seu diretório /home, entretanto esses diretórios home possuem nível de permissão 755, permitindo assim que quaisquer outros usuários possam ver o conteúdo de outros diretórios home. II. As permissões de arquivos e diretórios dos usuários possuem atributos descritos conforme estrutura apresentada a seguir:

III. Os usuários são identificados dentro do sistema por um UID (User Identifier), no qual o usuário root possui UID 1. O comando # id mostra qual o UID do usuário logado no sistema.

Está CORRETO apenas o que se afirma em:

Concurso:

PM-PI

Disciplina:

Segurança da Informação

Sobre criptografia, considere as alternativas abaixo e marque a única INCORRETA.

Concurso:

PM-PI

Disciplina:

Segurança da Informação

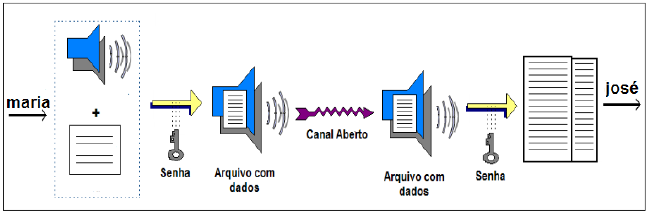

Sobre segurança da informação, analise a imagem abaixo e em seguida marque a única alternativa CORRETA:

A imagem destaca um procedimento de:

A imagem destaca um procedimento de: