754 Questões de concurso encontradas

Página 112 de 151

Questões por página:

Considere o código XML a seguir:

Se o código-fonte acima for validado para o Internet Explorer, o validador acusará erro, pois as regras da DTD indicam que

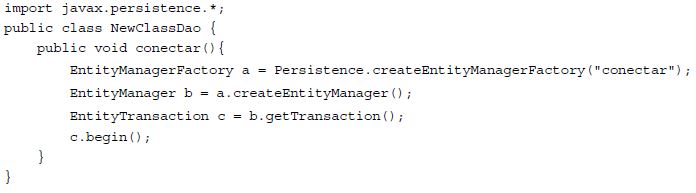

Considere a seguinte classe desenvolvida em uma aplicação Java que utiliza JPA/Hibernate:

É correto afirmar que os diversos métodos para executar operações de inserção, consulta, alteração e exclusão de registros no Banco de Dados (persist, find, merge, remove, createQuery etc) podem ser acessados por meio do objeto ...I... . A String “conectar” refere-se ao nome da ...II...

As lacunas I e II são preenchidas correta e respectivamente com

Em uma conexão JDBC com um banco de dados utilizando as classes e interfaces do pacote java.sql, o método para o qual se passa o driver de conexão é o

Uma das técnicas de ataque sobre WEP se apoia no fato de que muitos sistemas operacionais têm implementações sem fio que se conectam automaticamente a redes a que foram conectados em momentos anteriores. O ataque tira vantagem deste fato ouvindo o tráfego sem fio e identificando redes nas quais o cliente sem fio está tentando se conectar. O atacante então configura um honeypot ou soft access point, um ponto de acesso sem fio falso com o mesmo SSID que o ponto de acesso ao qual o cliente está tentando se conectar, concebido para atrair as transmissões da vítima.

O ataque descrito é conhecido como

I. Ocorrem quando dados não confiáveis são enviados para um interpretador como parte de um comando ou consulta SQL. Os dados manipulados pelo atacante podem iludir o interpretador para que este execute comandos indesejados ou permita o acesso a dados não autorizados.

II. Ocorrem sempre que uma aplicação recebe dados não confiáveis e os envia ao navegador sem validação ou filtro adequados. Esse tipo de ataque permite aos atacantes executarem scripts no navegador da vítima que podem “sequestrar” sessões do usuário, desfigurar sites ou redirecionar o usuário para sites maliciosos.

III. Força a vítima, que possui uma sessão ativa em um navegador, a enviar uma requisição HTTP forjada, incluindo o cookie da sessão da vítima e qualquer outra informação de autenticação incluída na sessão, a uma aplicação web vulnerável. Esta falha permite ao atacante forçar o navegador da vítima a criar requisições que a aplicação vulnerável aceite como requisições legítimas realizadas pela vítima.

As descrições I, II e III correspondem, respectivamente, a ataques