Questões do concurso:

Prefeitura de Cuiabá - MT - 2024 - FGV - 2024 - Prefeitura de Cuiabá - MT - Auditor Fiscal Tributário da Receita Municipal - Tecnologia

limpar filtros

70 Questões de concurso encontradas

Página 1 de 14

Questões por página:

Questões por página:

Concurso:

Prefeitura de Cuiabá - MT

Disciplina:

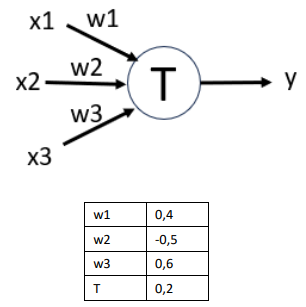

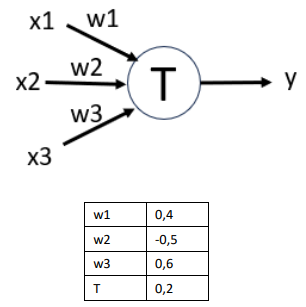

Engenharia de Software

Considere um neurônio com três entradas x1, x2 e x3. A cada entrada é atribuído um peso: w1, w2 e w3, de acordo com a tabela. O limiar é representado por T.

O valor de y quando x1 = 1, x2 = 1 e x3 = 0 é igual a

O valor de y quando x1 = 1, x2 = 1 e x3 = 0 é igual a

Concurso:

Prefeitura de Cuiabá - MT

Disciplina:

Engenharia de Software

Para a realização de análises preditivas e de agrupamento típicas de mineração de textos, os dados não estruturados textuais devem ser preparados antes de serem analisados. Este processo consiste em quatro etapas: análise lexical, eliminação de termos irrelevantes, redução da palavra ao seus radical e construção de uma representação vetorial.

A etapa de análise lexical consiste na

A etapa de análise lexical consiste na

Concurso:

Prefeitura de Cuiabá - MT

Disciplina:

Segurança da Informação

A gestão de segurança da informação é fundamental para proteger a informação dentro de uma organização. O anexo A da norma ISO/IEC 27001, atualizada em 2022, estabelece série de pontos de controles de segurança da informação que são subdivididos em grupos.

Neste sentido, correlacione os grupos de controle existentes no anexo A desta norma, e apresentados abaixo, com seus respectivos pontos de controle.

1. Controle de Pessoal

2. Controles Físicos

3. Controles Tecnológicos

( ) Filtros de navegação web – O acesso a sites (web pages) externos devem ser controladas para reduzir a exposição a possíveis conteúdos maliciosos.

( ) Segurança do cabeamento – Cabos de energia, dados etc. devem ser protegidos contra interceptações, interferência ou danos.

( ) Trabalho remoto - Medidas de segurança devem ser implementadas quando o pessoal estiver trabalhando remotamente para proteger informações acessadas, processadas ou armazenadas fora das instalações da organização.

Assinale a opção que indica a relação correta na ordem apresentada

Neste sentido, correlacione os grupos de controle existentes no anexo A desta norma, e apresentados abaixo, com seus respectivos pontos de controle.

1. Controle de Pessoal

2. Controles Físicos

3. Controles Tecnológicos

( ) Filtros de navegação web – O acesso a sites (web pages) externos devem ser controladas para reduzir a exposição a possíveis conteúdos maliciosos.

( ) Segurança do cabeamento – Cabos de energia, dados etc. devem ser protegidos contra interceptações, interferência ou danos.

( ) Trabalho remoto - Medidas de segurança devem ser implementadas quando o pessoal estiver trabalhando remotamente para proteger informações acessadas, processadas ou armazenadas fora das instalações da organização.

Assinale a opção que indica a relação correta na ordem apresentada

Concurso:

Prefeitura de Cuiabá - MT

Disciplina:

Segurança da Informação

Criptografia é utilizada para codificar informações para protegê-las de acessos não autorizados, utilizando técnicas de cifragem que transformam dados legíveis em códigos secretos.

Existem diversos algoritmos que permitem a realização de criptografia. Nesse sentido, correlacione os tipos de algoritmos de criptografia apresentados abaixo com os algoritmos descritos na sequência.

1. Algoritmo de criptografia simétrica

2. Algoritmo de criptografia assimétrica

( ) DAS - Digital Signature Algorithm

( ) DES - Data Encryption Standard

( ) AES - Advanced Encryption Standard

Assinale a opção que indica a relação correta na ordem apresentada

Existem diversos algoritmos que permitem a realização de criptografia. Nesse sentido, correlacione os tipos de algoritmos de criptografia apresentados abaixo com os algoritmos descritos na sequência.

1. Algoritmo de criptografia simétrica

2. Algoritmo de criptografia assimétrica

( ) DAS - Digital Signature Algorithm

( ) DES - Data Encryption Standard

( ) AES - Advanced Encryption Standard

Assinale a opção que indica a relação correta na ordem apresentada

Concurso:

Prefeitura de Cuiabá - MT

Disciplina:

Estatística

Questão Anulada

Suponha que foi aplicado um modelo de regressão linear simples em um conjunto de n pares de valores da forma (x_i, y_i), i=1, ..., n. Sejam ?x e ?y as médias dos valores x_i e y_i, i=1, ..., n, respectivamente. Sabe-se que:

(i) ?x=0,25 (ii) ?y=0,75 (iii) ∑_(i=1)^n??(x_i-?x)(y_i-?y)?=12 (iv) ∑_(i=1)^n??(x_i-?x )^2 ?=2

Considerando os dados acima, a equação resultante da regressão linear é dada por

(i) ?x=0,25 (ii) ?y=0,75 (iii) ∑_(i=1)^n??(x_i-?x)(y_i-?y)?=12 (iv) ∑_(i=1)^n??(x_i-?x )^2 ?=2

Considerando os dados acima, a equação resultante da regressão linear é dada por