Questões de Concurso

Filtrar

10.759 Questões de concurso encontradas

Página 160 de 2.152

Questões por página:

Questões por página:

Concurso:

Polícia Civil de Minas Gerais - PC-MG

Disciplina:

Noções de Informática

Em relação às opções do menu “Inserir” do Microsoft Excel, versão português do Office 2003, correlacione as colunas a seguir, numerando os parênteses:

Ícone I. II,

II,  III.

III.  IV.

IV.

Opção

( ) Função...

( ) Diagrama... ( ) Gráfico... ( ) Hiperlink...

A sequência CORRETA, de cima para baixo, é:

Ícone I.

Opção

( ) Função...

( ) Diagrama... ( ) Gráfico... ( ) Hiperlink...

A sequência CORRETA, de cima para baixo, é:

Concurso:

Polícia Civil de Minas Gerais - PC-MG

Disciplina:

Noções de Informática

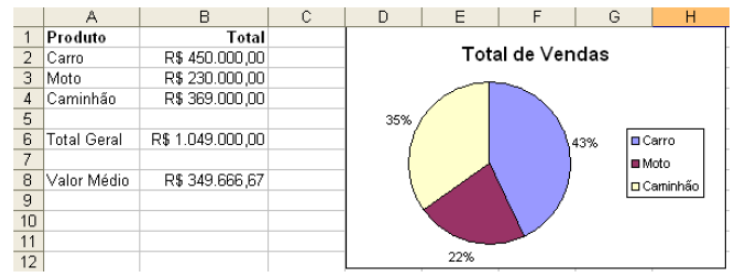

Considere a planilha abaixo do Microsoft Excel, versão português do Office 2003.

Analise as seguintes afirmativas sobre a planilha.

I. O conteúdo da célula B6 pode ser “=SOMA(B2:B4)”.

II. O gráfico é do tipo “Pizza”.

III. Os percentuais exibidos no gráfico são rótulos de dados, cujo conteúdo foi definido como “Porcentagem”.

Estão CORRETAS as afirmativas:

Concurso:

Polícia Civil de Minas Gerais - PC-MG

Disciplina:

Noções de Informática

São opções disponíveis na barra de ferramentas “Cabeçalho e rodapé”, acionada pelo menu “Exibir → Cabeçalho e rodapé” no Microsoft Word, versão português do Office 2003, EXCETO:

Concurso:

Polícia Civil de Minas Gerais - PC-MG

Disciplina:

Noções de Informática

Considere o texto decorativo abaixo do Microsoft Word, versão português do Office 2003.

A opção do Word que permite inserir textos decorativos, sombreados, inclinados, girados e alongados, bem como textos que foram ajustados a formas predefinidas, é acionada a partir do menu:

Concurso:

Polícia Civil de Minas Gerais - PC-MG

Disciplina:

Noções de Informática

De acordo com a descrição das ameaças à segurança de um usuário de computador, correlacione as colunas a seguir, numerando os parênteses.

Ameaça I. Cavalo de Troia

II. Worm III. Spyware IV. Phishing

Descrição ( ) Mensagem eletrônica que simula um remetente confiável para obter informações confidenciais como senhas ou números de cartões de crédito.

( ) Programas espiões que capturam padrões de comportamento de usuários na internet e enviam essa informação a entidades externas. ( ) Programas completos que se propagam para infectar o ambiente onde se encontram. ( ) Fragmentos de código, embutidos em um programa, para atrair a atenção do usuário e roubar senhas ou informações confidenciais.

A sequência CORRETA, de cima para baixo, é:

Ameaça I. Cavalo de Troia

II. Worm III. Spyware IV. Phishing

Descrição ( ) Mensagem eletrônica que simula um remetente confiável para obter informações confidenciais como senhas ou números de cartões de crédito.

( ) Programas espiões que capturam padrões de comportamento de usuários na internet e enviam essa informação a entidades externas. ( ) Programas completos que se propagam para infectar o ambiente onde se encontram. ( ) Fragmentos de código, embutidos em um programa, para atrair a atenção do usuário e roubar senhas ou informações confidenciais.

A sequência CORRETA, de cima para baixo, é: