Questões de Concurso

Filtrar

2.885 Questões de concurso encontradas

Página 144 de 577

Questões por página:

Analise a citação abaixo, relacionada às fraudes na Internet.

"Como se não bastassem vírus e spam, agora, os internautas têm que ficar atentos para outro tipo de ameaça: as fraudes online. A prática é sempre a mesma: um email chega à Caixa de Entrada do programa de correio eletrônico oferecendo promoções e vantagens, ou solicitando algum tipo de recadastramento. A isca para "pescar" os usuários são empresas conhecidas, como bancos, editoras de jornais e revistas, e lojas de comércio eletrônico.

Os golpes são bem elaborados, mas basta um pouco de atenção para verificar uma série de incoerências. Em geral, as mensagens são similares às originais enviadas pelas empresas, e muitas delas têm links para sites que também são cópias dos verdadeiros. Mas, nos dois casos, é possível ver imagens quebradas, textos fora de formatação e erros de português - algo difícil de ocorrer com empresas que investem tanto em marketing para atrair clientes.

Bom... e o que esses fraudadores querem, afinal? Em alguns casos, o propósito é fazer o internauta preencher um formulário no site falso, enviando informações pessoais. Outras mensagens pedem apenas que o usuário baixe um arquivo - por exemplo, um suposto questionário - que, na verdade, é um programa que envia os dados pessoais e financeiros por meio da Internet

De qualquer forma, é bom ficar de olho na sua Caixa de Entrada.

" A citação caracteriza o uso de um tipo de fraude na Internet conhecido por:

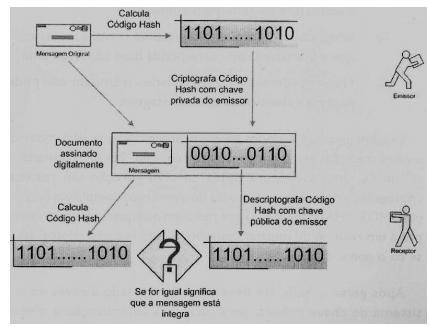

No que diz respeito aos sistemas da informação, observe a figura abaixo, que ilustra um método empregado na segurança dos dados, em redes e na internet.

Esse método envolve os seguintes passos:

I. Geração de um resumo criptográfico da mensagem por meio de algoritmos complexos, denominado hash, que reduz o tamanho.

II. Em seguida, o código deve ser criptografado por meio de um sistema de chave pública, para garantir a autenticação e não repúdio.

III. O autor da mensagem deve usar sua chave privada para assinar a mensagem e armazenar o hash criptografado junto à mensagem original.

IV. Para verificar a autenticidade do documento, deve ser gerado novo resumo a partir da mensagem que está armazenada, e feita uma comparação entre esse novo resumo com o recebido. Para isso, é necessário descriptografar o hash original; se for igual ao original, a mensagem está integra.

O método descrito é conhecido por

Dentre os tipos primários de IDS, um faz o monitoramento do sistema, com base em informações de arquivos de logs ou de agentes de auditoria, inclusive realizando detecção de port scanning. Outro tipo monitora o tráfego do segmento de rede, geralmente com a interface de rede atuando em modo promíscuo. A detecção é realizada com a captura e análise dos cabeçalhos e conteúdos dos pacotes.

Esses tipos são conhecidos como: