Questões de Concurso

Filtrar

2.885 Questões de concurso encontradas

Página 28 de 577

Questões por página:

Questões por página:

Concurso:

PGE-RS

Disciplina:

Segurança da Informação

A questão baseia-se na Figura 5, que mostra uma página eletrônica, após um incidente de segurança da informação.

Considere os seguintes aspectos sobre a página eletrônica mostrada na Figura 5: (1) essa página eletrônica é de acesso público e disponibiliza informações a qualquer usuário, através da Internet; (2) ela teve o seu conteúdo alterado indevidamente, por pessoa anônima e mal intencionada, muitas vezes chamada simplesmente de “hacker; e (3) o conteúdo dessa página eletrônica foi alterado sem a permissão da empresa mantenedora do respectivo site. Portanto, essas alterações indevidas no conteúdo do site, realizada por um “hacker, nas condições descritas no texto dessa questão, caracterizam um tpo de ataque chamado de

Concurso:

PGE-RS

Disciplina:

Segurança da Informação

Para a resolução das questões desta prova, considere os seguintes detalhes: (1) o mouse esta configurado para uma pessoa que o utiliza com a mão direita (destro) e usa, com maior frequência, o botão esquerdo, que possui as funcionalidades de seleção ou de arrastar normal, entre outras. O botão da direita serve para ativar o menu de contexto ou de arrastar especial; (2) os botões do mouse estão devidamente configurados com a velocidade de duplo clique; (3) os programas utilizados nesta prova foram instalados com todas as suas configurações padrão, entretanto, caso tenham sido realizadas alterações que impactem a resolução da questão, elas serão alertadas no texto da questão ou mostradas visualmente, se necessário; (4) no enunciado e nas respostas de algumas questões, existem palavras que foram digitadas entre aspas, apenas para destaca-las. Neste caso, para resolver as questões, desconsidere as aspas e atente somente para o texto propriamente dito; e (5) para resolver as questões desta prova, considere, apenas, os recursos disponibilizados para os candidatos, tais como as presentes orientações, os textos introdutórios das questões, os enunciados propriamente ditos e os dados e informações disponíveis nas Figuras das questões, se houver.

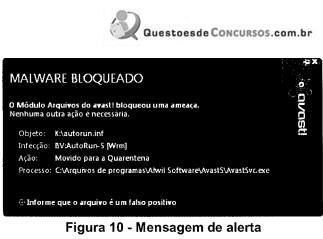

A questão baseia-se na Figura 10 que mostra uma mensagem de alerta que foi exibida em um computador ao ser detectado um malware.

Como exemplos de malware podem-se citar os seguintes:

I - Virus.

II - Cavalos de Troia.

III - Backdoors.

IV - Rootkits

Quais estão corretas?

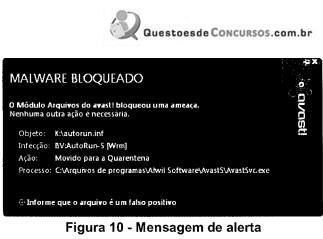

A questão baseia-se na Figura 10 que mostra uma mensagem de alerta que foi exibida em um computador ao ser detectado um malware.

Como exemplos de malware podem-se citar os seguintes:

I - Virus.

II - Cavalos de Troia.

III - Backdoors.

IV - Rootkits

Quais estão corretas?

Concurso:

PGE-RO

Disciplina:

Segurança da Informação

Em relação à assinatura digital, analise as afirmativas a seguir:

I . Para que um documento ou uma assinatura adulterada não seja detectada, é necessário que o autor da alteração tenha acesso à chave pública de quem assinou a mensagem.

II . As assinaturas digitais são passíveis de verificação por meio de chaves privadas.

III . Uma função Message Digest pode ser utilizada para assegurar a integridade da mensagem, permitindo, desse modo, identificar se a mensagem foi modificada, mas não o que foi modificado e o quanto foi modificado.

Está correto o que se afirma em:

I . Para que um documento ou uma assinatura adulterada não seja detectada, é necessário que o autor da alteração tenha acesso à chave pública de quem assinou a mensagem.

II . As assinaturas digitais são passíveis de verificação por meio de chaves privadas.

III . Uma função Message Digest pode ser utilizada para assegurar a integridade da mensagem, permitindo, desse modo, identificar se a mensagem foi modificada, mas não o que foi modificado e o quanto foi modificado.

Está correto o que se afirma em:

Concurso:

PGE-RO

Disciplina:

Segurança da Informação

Pedro recebeu um e-mail contendo uma mensagem que parece ter sido enviada por uma empresa conhecida e confiável. Contendo uma linguagem comercial e urgente, a mensagem solicita o envio de informações pessoais e apresenta uma URL para direcionar o destinatário diretamente para um website falso. Esse mecanismo de fraude eletrônica que tenta enganar você para que revele informações pessoais, simulando ser uma fonte legítima, é denominado:

Concurso:

PGE-RO

Disciplina:

Segurança da Informação

A técnica de criptografia baseada em algoritmos de chave simétrica permite que a cifragem e a decifragem de uma mensagem ocorra por meio da mesma chave. Das alternativas a seguir, é um exemplo de algoritmo de chave simétrica: