Questões de Concurso

Filtrar

2.885 Questões de concurso encontradas

Página 380 de 577

Questões por página:

Questões por página:

Concurso:

MPE-PB

Disciplina:

Segurança da Informação

Keylogger e Screenlogger são exemplos de

Concurso:

MPE-PB

Disciplina:

Segurança da Informação

Vários usuários de uma organização tiveram seus pen-drives infectados por um vírus que transforma todos os arquivos e pastas em simples atalhos. Para resolver o problema no Windows 7, o Técnico de Suporte

Concurso:

INSS

Disciplina:

Segurança da Informação

mostrar texto associado

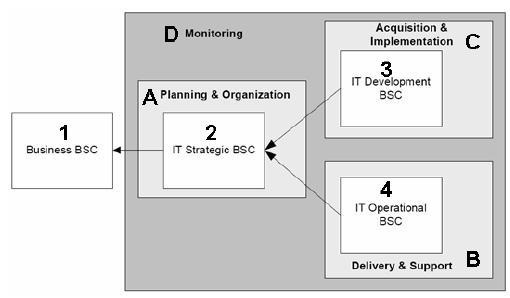

O Decreto n.º 3.505/2000 instituiu a política de segurança da informação nos órgãos e entidades da administração pública federal. Tal atividade consistiu em uma comunicação de metas e(ou) direcionamentos da administração superior e está, portanto, mais relacionada ao domínio de planejamento e organização de TI (área A) que ao domínio de monitoramento (área D).

Concurso:

MPE-MS

Disciplina:

Segurança da Informação

Com relação à otimização do “backup”, analise as afirmativas a seguir.

I. O processamento adicional requerido para compressão de backups em fita é eliminado pela adição de processadores especializados em realizar as operações de compressão e descompressão.

II. A técnica de deduplicação pós‐processamento é mais eficiente do que a deduplicação “inline”, mas requer mais espaço em disco.

III. A técnica de deduplicação não pode ser aplicada para backup em fitas, mesmo que o “disk staging” esteja sendo utilizado.

Assinale:

Concurso:

MPE-PA

Disciplina:

Segurança da Informação

Os Trojans (cavalos de tróia) são a forma mais usada para obter-se o controle de micros domésticos. Os trojans podem causar diversos transtornos ao usuário, EXCETO: