Questões de Concurso

Filtrar

2.212 Questões de concurso encontradas

Página 386 de 443

Questões por página:

Questões por página:

Concurso:

TRANSPETRO

Disciplina:

Engenharia Elétrica

Em uma instalação elétrica industrial, existem várias cargas resistivas e indutivas que, juntas, possuem uma potência aparente de 5.000 VA e uma potência ativa de 4.350 W. Nessa instalação, será instalado um motor síncrono de 3.333,33 W.

Para que esse motor eleve o fator de potência da instalação para 1,0 (um), ele deve ter, em VA, uma potência aparente mínima de

Para que esse motor eleve o fator de potência da instalação para 1,0 (um), ele deve ter, em VA, uma potência aparente mínima de

Concurso:

TRANSPETRO

Disciplina:

Engenharia Elétrica

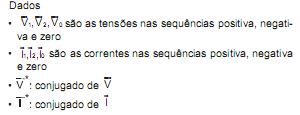

Um sistema elétrico trifásico pode ter suas grandezas fasoriais representadas em termos de componentes simétricos nas sequências positiva, negativa e zero.

A expressão da potência complexa trifásica, em termos de componentes simétricos, é dada pela expressão

Concurso:

TRANSPETRO

Disciplina:

Engenharia Elétrica

Um transformador trifásico é composto por três enrolamentos para a configuração do primário e três para o secundário. A relação de transformação entre os enrolamentos primários e secundários é de 100:1 e a tensão de linha a ser aplicada no primário é de 900 V.

Para que a tensão de linha no secundário seja de 3 √3 V, é necessário que a configuração do primário e do secundário desse transformador sejam, respectivamente,

Para que a tensão de linha no secundário seja de 3 √3 V, é necessário que a configuração do primário e do secundário desse transformador sejam, respectivamente,

Concurso:

TRANSPETRO

Disciplina:

Engenharia Elétrica

Uma bomba centrífuga opera em uma velocidade de rotação de 900 rpm e com uma vazão de 40 m3 /h. Sabe-se que o diâmetro do impelidor da bomba é de 20 cm. Deseja-se substituir essa bomba por outra do mesmo tipo, porém, com diâmetro do impelidor de 10 cm e operando com uma velocidade de rotação de 1800 rpm.

Considerando que o fluído de trabalho é ideal e que todos os critérios de similaridade dinâmica são satisfeitos, o valor da vazão, em m3 /h, após a substituição da bomba, é

Considerando que o fluído de trabalho é ideal e que todos os critérios de similaridade dinâmica são satisfeitos, o valor da vazão, em m3 /h, após a substituição da bomba, é

Concurso:

TRANSPETRO

Disciplina:

Engenharia Elétrica

A figura acima mostra parcialmente um sistema elétrico de potência radial. O gerador está operando em condições nominais.

Considerando como base do sistema a tensão de 20 kV e a potência de 20 MVA na barra em que o reator está conectado, então, o valor por unidade da tensão nessa mesma barra é

Considerando como base do sistema a tensão de 20 kV e a potência de 20 MVA na barra em que o reator está conectado, então, o valor por unidade da tensão nessa mesma barra é