60 Questões de concurso encontradas

Página 6 de 12

Questões por página:

Observe as regras de um algoritmo de criptografia:

Para criptografar uma mensagem, fazemos: c = m^e mod n

Para descriptografá-la: m = c^d mod n

Onde:

m = texto simples

c = mensagem criptografada

n = é o produto de dois números primos

o par (e, n) = chave pública

o par (d, n) = chave privada

^ = é a operação de exponenciação (a^b: a elevado à potência b)

mod = é a operação de módulo (resto da divisão inteira)

Este algoritmo é de domínio público e é amplamente utilizado nos navegadores para sites seguros e para criptografar e-mails.Trata-se do algoritmo.

Para prevenir ataques à rede e aos sistemas de TI que causem incidentes de segurança da informação, várias restrições, como as listadas abaixo, foram criadas numa organização pública. A ação PERMITIDA é :

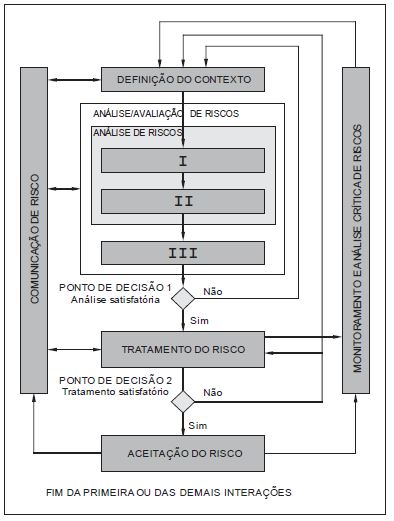

Considere a figura abaixo que mostra o Sistema de Gestão de Riscos da Norma NBR ISO/IEC 27005: 2008.

A Análise/Avaliação de Riscos é composta das etapas I, II e III mostradas na figura acima, que se referem, respectivamente, a:

Considere o seguinte caso:

Luiza, uma profissional de TI, almoçava com seu amigo Raul, também profissional da área, quando o telefone dele toca. Um problema no Data Center havia acontecido e ele estava de plantão. Raul informa à Luiza que precisaria ir ao Data Center (de uma grande instituição bancária) e a convida para ir com ele prometendo que ela poderia conhecer o famoso local. Chegando à portaria do prédio da instituição bancária, Raul pede ao segurança para permitir o acesso de Luiza, pois ela era sua namorada. Raul consegue acesso através de suas digitais e deixa Luiza adentrar o Data Center (sem nenhum registro de acesso). Dentro do Data Center ele pede que, enquanto ele resolve o problema, os Analistas de Redes mostrem à Luiza o mainframe e ensinem alguns comandos a ela. Os Analistas oferecem à Luiza alguns manuais e permitem que ela execute alguns comandos no mainframe, apenas recomendando que não executasse “delete”. Assim, Luiza ficou até às 22 horas daquele dia, tendo acesso à base cadastral e financeira da instituição bancária.

Num único fato, podem ser identificados vários incidentes de segurança da informação e a violação de regras de segurança da informação, como as listadas abaixo. NÃO foi violada ou NÃO se aplica ao contexto a regra: