Questões da prova:

Cebraspe (cespe) - 2008 - TCU - Auditor Federal de Controle Externo - Tecnologia da Informação

limpar filtros

220 Questões de concurso encontradas

Página 11 de 44

Questões por página:

Questões por página:

mostrar texto associado

Caso os computadores da rede da organização em apreço, empregando sistemas baseados no algoritmo RSA, troquem mensagens com computadores localizados na Internet, é correto afirmar que a segurança obtida baseia-se na premissa de que é atualmente difícil fatorar números grandes e de que a criptografia empregada suporta as características de nãorepúdio e autenticidade de pelo menos uma das partes da comunicação.

mostrar texto associado

Se, para a troca de mensagens seguras na rede de computadores da organização citada, seus vários dispositivos móveis empregarem sistemas baseados no algoritmo criptográfico 3DES (DES triplo) e os vários dispositivos não-móveis utilizarem sistemas baseados no algoritmo simples DES, a superação da diferença entre os algoritmos criptográficos empregados pelos sistemas de troca de mensagens seguras usados por dispositivos móveis e não-móveis dessa rede pode ser feita pelo administrador por meio da definição K1 = K2 = K3 = K, em que K1, K2 e K3 são as três chaves usadas no 3DES e K é a chave usada no simples DES e compartilhada entre dois dispositivos quaisquer das duas categorias mencionadas.

mostrar texto associado

Caso a rede de computadores dessa organização utilize o algoritmo DES (data encryption standard) e os administradores dessa rede decidam empregar a técnica conhecida como whitening, com o objetivo de reduzir as vulnerabilidades de um dos sistemas criptográficos empregados na rede, haverá um acréscimo de bits à chave criptográfica original, reduzindo as chances de sucesso de uma eventual criptoanálise desse sistema.

mostrar texto associado

Se, na rede de computadores da organização citada, para garantir maior confidencialidade na troca de dados entre duas de suas máquinas, seus administradores empregarem a técnica conhecida como cifra de transposição para cifrar determinado conjunto de mensagens, então, nessas duas máquinas, devem ser utilizadas chaves simétricas.

mostrar texto associado

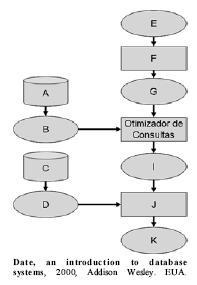

F posiciona-se em local compatível com o gerenciador de run-time.