Questões de Concurso

Filtrar

914 Questões de concurso encontradas

Página 97 de 183

Questões por página:

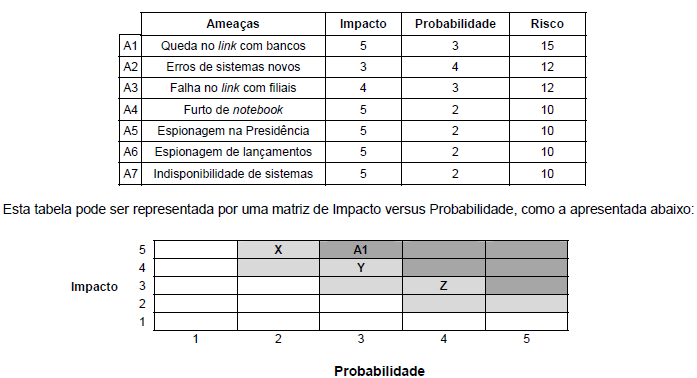

A ameaça A1, a de maior risco, já está posicionada na matriz. As células desta matriz que contêm X, Y e Z são correta e respectivamente preenchidas pelas ameaças:

Um completo programa de gestão de riscos de TI avalia os riscos relativos a diversas categorias, como as listadas abaixo:

I. Conjunto de riscos relativos às ameaças internas ou externas que podem resultar em acessos não autorizados a alguma informação. Incluem-se aqui os riscos relativos ao vazamento de dados, privacidade de dados e fraudes. Inclui-se também uma ampla gama de ameaças externas como ataque por vírus, ataques às aplicações, usuários e informações específicas, bem como ataque a sistemas que as pessoas confiam e utilizam frequentemente.

II. Trata-se do risco de uma informação apresentar-se inacessível devido a interrupções não planejadas em sistemas. As organizações têm a responsabilidade de manter seus sistemas de negócio operacionais. Como resultado, precisam reduzir os riscos de perda ou corrupção de dados e de indisponibilidade de aplicações. E, no caso de uma falha, os negócios devem ser recuperados em um prazo adequado.

III. É o risco de uma informação apresentar-se inacessível devido a limitações de escalabilidade ou gargalos relativos à comunicação de dados. Os negócios precisam garantir os requerimentos de volume e desempenho, mesmo durante momentos de pico. Aspectos relativos ao desempenho devem ser identificados proativamente, antes que os usuários finais ou aplicações sejam impactados. E, para minimizar os custos, as organizações precisam otimizar seus recursos e evitar gastos desnecessários em hardware.

IV. É o risco de violação de exigências regulatórias ou de falha no alcance de requerimentos de políticas internas. As empresas precisam apresentar conformidade a regulações dos mais diversos níveis (federais e estaduais), preservar informações e prover um eficiente sistema de busca e recuperação de conteúdo quando requerido.

A associação correta das categorias de risco com as definições I, II, III e IV está em:

I. Para que a terceirização seja mais apropriada em 2013, os gestores devem entender que as tendências em TI são amplas e considerar a influência da convergência dos serviços para atividades diárias, ao invés de considerar cada fator de forma separada.

II. As tecnologias de ferramentas sociais não afetarão a forma como empresas de terceirização irão interagir com os fornecedores e clientes, uma vez que a maioria das empresas proíbe que seus funcionários acessem redes sociais.

III. As organizações de TI devem procurar oferecer serviços de gerenciamento e desenvolvimento móvel, em diversos dispositivos, além de segurança, controle de acesso de dados e, em muitos casos, suporte; caso contrário, terão que optar pela terceirização e estratégia de entrega de serviços de mobilidade.

IV. Em relação à cloud computing, não é preciso considerar o modelo baseado em cloud pública em aplicações que precisam melhorar, substituir ou modernizar suas tecnologias. Isso porque o modelo de nuvem pública exige altos investimentos e as empresas brasileiras não precisam gerenciar serviços híbridos de TI.

Há coerência com o cenário de terceirização de TI o que se afirma APENAS em

No mundo globalizado as organizações devem ter equipes flexíveis e altamente competitivas para enfrentar a forte concorrência. Uma política adequada de gestão de pessoas é fundamental. Empresas bem sucedidas possuem uma cultura que promove flexibilidade e criam empowerment nas pessoas e equipes para que os objetivos empresariais sejam atingidos. Para desenvolver uma equipe flexível devem ser seguidos os princípios:

I. Alinhar os objetivos empresariais de forma clara e mensurável.

II. Envolver os colaboradores nas decisões de prioridades.

III. Promover a ideia de que pessoas são parte dos custos e não dos ativos.

IV. Reconhecer os riscos assumidos para atingir uma melhoria.

V. Impulsionar o desempenho através do aprendizado.

Para implantar esses princípios é necessária uma forte liderança. Os líderes devem:

A. Compartilhar e esclarecer os colaboradores em relação aos objetivos empresariais.

B. Desenvolver uma estrutura organizacional orientada a controles e não orientada a resultados.

C. Liderar e convidar todos a criar lideranças em todos os níveis da organização.

D. Encorajar o envolvimento de todos no processo, na forma de um líder búfalo: os búfalos são absolutamente leais ao seu líder.

E. Assegurar que o processo seja conduzido sempre pelo RH.

Os princípios válidos e as ações corretas dos líderes são apresentados em: