Questões de Concurso

Filtrar

709 Questões de concurso encontradas

Página 23 de 142

Questões por página:

A questão baseia-se na Figura 7, que mostra, esquematicamente, e de forma reduzida, um modelo aplicado aos processos de segurança da informação.

Considere as seguintes alternativas sobre segurança da informação:

I. O modelo mostrado na Figura 7 é chamado de "PDCA" e é aplicado aos processos do Sistema de Gestão da Segurança da Informação (SGSI).

II. Ao estabelecer o Sistema de Gestão da Segurança da Informação (SGSI), a organização deve realizar diversas ações, como, por exemplo, identificar, analisar e avaliar os riscos, selecionar objetivos de controle e controles para o tratamento de riscos, assim como obter a aprovação da direção para Os riscos residuais, dentre outros.

Ill. O objetivo de controle da Política de segurança da informação é gerenciar a segurança da informação dentro da organização, enquanto o os seus controles são os seguintes, dentre outros: coordenar a segurança da informação, estabelecer acordos de confidencialidade, manter contatos apropriados com autoridades relevantes e atribuir responsabilidades para a segurança da informação.

Quais estão corretas?

A questão baseia-se na Figura 6, que mostra, esquematicamente, um processo de Assinatura Digital, onde o documento apontado pela seta nº 1, é enviado da “ORIGEM” ao "DESTINO”, assinado digitalmente.

Considere as seguintes alternativas sobre Assinatura Digital:

I. A Assinatura Digital utiliza o método criptográfico de chave simétrica, empregando uma chave privada para a cifragem e uma pública para a decifragem do documento.

II. Para o cálculo do hash, recomenda-se a utilização de uma das seguintes funções: "MDS", "SHA-1" ou "Blowfish". Essas funções hash caracterizam-se pela robustez e segurança dos dados criptografados, sendo muito utilizada no mercado atualmente.

Ill. A assinatura digital garante os seguintes princípios da segurança da informação: integridade e autenticidade.

Quais estão corretas?

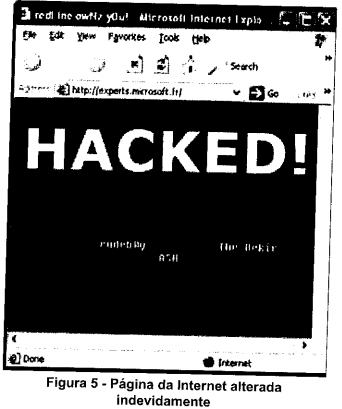

A questão baseia-se na Figura 5, que mostra uma página eletrônica, após um incidente de segurança da informação.

Considere os seguintes aspectos sobre a página eletrônica mostrada na Figura 5: (1) essa página eletrônica é de acesso público e disponibiliza informações a qualquer usuário, através da Internet; (2) ela teve o seu conteúdo alterado indevidamente, por pessoa anônima e mal intencionada, muitas vezes chamada simplesmente de “hacker; e (3) o conteúdo dessa página eletrônica foi alterado sem a permissão da empresa mantenedora do respectivo site. Portanto, essas alterações indevidas no conteúdo do site, realizada por um “hacker, nas condições descritas no texto dessa questão, caracterizam um tpo de ataque chamado de

A questão baseia-se na Figura 4, que mostra, intencionalmente, apenas parte de uma tabela do Roteiro de Métricas de Software do SISP, Versão 2.0.

O Roteiro de Métricas de Software do SISP, Versão 2.0, disponibiliza uma tabela que permite estimar o prazo máximo, em dias úteis, para a conclusão de um projeto, com base em seu tamanho funcional, em Pontos de Função. Essa tabela é apresentada, parcialmente, na Figura 4, a qual deve ser utilizada, apenas, para projetos de softwares cujo tamanho funcional seja de até