Questões de Concurso

Filtrar

1.793 Questões de concurso encontradas

Página 257 de 359

Questões por página:

[1] WPA com AES habilitado.

[2] WEP.

[3] WPA2 com AES habilitado.

[4] WPA apenas com TKIP habilitado.

A ordem das configurações acima que possibilita um nível de segurança MAIOR para uma menor segurança em uma rede sem fio, em que a configuração seja possível, é:

- Domínios genéricos: definem hosts registrados de acordo com seus comportamentos genéricos. Cada nó na árvore define um domínio, que é um índice para um banco de dados de espaço de nomes de domínios.

- Domínios ..I... : esta seção usa abreviaturas de 2 caracteres para designar nações. O segundo label pode ser composto por designações nacionais organizacionais ou mais específicas daquela nacionalidade.

- Domínio ..II..... : é usado para associar um endereço a um nome de domínio. Para tratar uma consulta de ponteiros (PTR), este domínio é acrescentado ao espaço de nomes de domínios com o nó de primeiro nível chamado ..III..... (por razões históricas). O segundo nível também é um nó simples que corresponde ao inverse address. O restante do domínio define endereços IP. Para seguir a convenção de ler labels de domínio de baixo para cima, um endereço IP como 132.34.45.121 é lido como ..IV.. .

As lacunas I, II, III e IV são, correta e respectivamente, preenchidas por:

I. A Norma NBR ISO/IEC 12207: 2009 possui duas seções principais para tratar os processos de software: Processos de Contexto de Sistema, para ser utilizado na implementação de um produto ou de um serviço de software que seja elemento de um sistema maior, e Processos Específicos de Software, para lidar com produto ou serviço de software ou um sistema de software independente.

II. O método definido pela Norma ISO/IEC 20968: 2002 pode ser usado para medir o tamanho funcional de qualquer aplicação de software que possa ser descrita em termos de transações lógicas, cada uma composta por um componente de entrada, processo e saída. As regras de tamanho foram designadas para aplicações de software do domínio de sistemas de informação de negócios, nas quais o componente de processamento de cada transação tende a ser determinado por considerações de armazenamento ou recuperação de informação.

III. Há duas categorias de processos de projeto, de acordo com a Norma NBR ISO/IEC 12207: 2009, Processos de Gestão de Projeto, utilizados para planejar, executar, avaliar e controlar o progresso de um projeto e Processos de Apoio ao Projeto, que fornecem um conjunto de tarefas específicas focadas na execução de um objetivo de gerenciamento especializado.

Está correto o que consta APENAS em

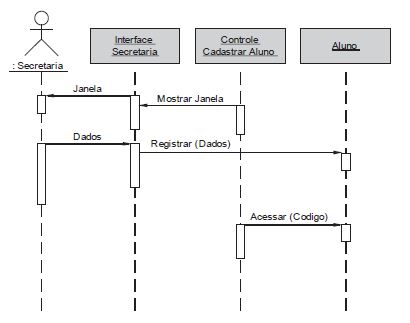

UML é uma linguagem visual para modelagem de sistemas orientados a objeto. Considere o diagrama UML:

Uma primitiva importante dos diagramas de ..I... é a troca de mensagem, como na figura acima, que ilustra a troca de mensagens entre objetos e entre atores e objetos. Estas mensagens, utilizadas para indicar interação ou comunicação, podem ter diferentes significados:

- Chamada: significa que um objeto está solicitando a execução de ...II.... de um outro objeto. Para isso, é necessário que ele seja declarado como público ..III...... correspondente.

- Ocorrência de Evento: um evento é algum acontecimento externo ao software, mas que é a ele notificado, pois lhe diz respeito. Exemplos são as saídas para dispositivos (como disco ou monitor) feitos através de serviços do sistema operacional. Esta é a forma padrão de interação entre ...IV..... .

As lacunas I, II, III e IV são, correta e respectivamente, preenchidas em: